تعرف على أنواع عمليات الاحتيال في العملات المشفرة وكيفية تجنبها:

في كل مرة تصادف فيها عبارة مثل “أرسل إيثر إلى هذا العنوان واحصل على العديد من الأثير في المقابل” ،

يمكنك التأكد من أنك في جانب عملية الاحتيال، في هذه المقالة ستتعرف على أنواع مختلفة

من عمليات الاحتيال في العملات المشفرة.

قصص عمليات الاحتيال التاريخية

تشارلز بانزي

هل تعرف أي شيء عن أشهر محتال في العصر الحديث ، تشارلز بانزي؟ مع أرباح قصيرة الأجل

تتراوح من 50 إلى 100 في المائة،

تمكن Panzi من جني حوالي 15 مليون دولار على مدار 18 شهرًا.

كانت خدعته من النوع الذي أخذ أموال الناس وإيداعها في حسابه الشخصي ؛ بينما كان يخبرهم أنه

يقوم بعمل مشروع بهذه الأموال ، وأن الربح الذي كان يجنيهم من هذا “النشاط” الذي لم يكن له

وجود خارجي كان في الواقع أموال مستثمر سيئ الحظ آخر.

يستمر هذا الاحتيال ، المعروف باسم “خطة بانزي” تكريماً لهذا المخادع العظيم، حتى يدرك الضحايا

طبيعته الاحتيالية ويواصلون الاستثمار بمجرد توقف الاستثمار،

لن يتمكن المحتال من الاستفادة من أموال الضحايا الجدد للضحايا القدامى ، وتكشف

الطبيعة الاحتيالية لمشروعه.

أُدين تشارلز بانزي وسُجن في عام 1920 ؛ لكنه أطلق سراحه بشروط واستمر في حيله

حتى سجنه مرة أخرى،

وعاد في النهاية إلى موطنه إيطاليا بعد تسعين عامًا من الشهرة.

ميدوف

حصل رجل يُدعى برنارد ميدوف ، مستوحى منه ، على “شرف” المشاركة في أكبر مشروع بانزي في التاريخ،

حُكم على ميدوف بالسجن لمدة 150 عامًا بتهمة الاحتيال ، التي أفرزت أكثر من 64 مليار دولار في حسابه الشخصي،

معظمها من مدخرات الأصدقاء المقربين وأفراد الأسرة توفي في السجن في أبريل من هذا العام عن عمر يناهز 82 عامًا.

من هذا النوع من القصص ، يمكن ملاحظة أنه عندما يعد المشروع ، على الرغم من أنه يبدو عديم الفائدة في الغالب ، بعائد ضخم على الاستثمار ويبدو أن الفكرة مشكوك فيها ، فمن المرجح أن تكون العملية هي عملية احتيال.

في هذه الأيام ، أينما ذهبنا ، نواجه جميع أنواع عمليات الاحتيال ، وكانت عمليات الاحتيال في العملات المشفرة جزءًا كبيرًا منها لبعض الوقت على الإنترنت،

قد نصادف أشخاصًا يبدون ودودين يرغبون في إعطائنا “نصائح إرشادية” حول الاستثمار في العملات الرقمية،

في حين أنهم في الواقع يحاولون الوقوع في شرك خدعهم، عادةً ما يتم تطوير هذه التصاميم بناءً

على سلسلة من المراجع حيث يحاول كل عضو إضافة أعضاء جدد إلى المجموعة؛

لأنهم وعدوا أنه كلما تم تقديم المزيد من الناس ، زاد الربح الذي سيحققونه.

عمليات الاحتيال في العملات المشفرة

لعدة سنوات حتى الآن ، كانت العملات المشفرة ، وخاصة عملات البيتكوين ، في طليعة أخبار العالم ،

وكان عائدها على الاستثمار لدرجة أن المستثمرين في أكبر 500 سهم في بورصة نيويورك أو سوق الأسهم

في 100 سهم لندن التبادل لم يحلم به حتى،

ولكن حتى المستثمرين المتمرسين يسألون في كثير من الأحيان قبل الدخول في مجال العملات المشفرة “

هل العملة المشفرة منطقة آمنة للاستثمار؟” رياضياً وفنياً،

وذلك بفضل التكنولوجيا Rmzarz هكتار Blockchain من آمنة للغاية.

يتم تخزين معاملات التشفير في كتل مترابطة في سلسلة وبمجرد إضافة كتلة إلى نهاية السلسلة ،

لا يمكن حذفها أو إلغاؤها،

من ناحية أخرى ، تحتوي جميع أجهزة الكمبيوتر التي توفر أمان الشبكة على نسخة رسمية من جميع

المعاملات التي يتم إجراؤها وتتلقى مكافآت على شكل بيتكوين أو إيثر للحفاظ على الأمان وتحديثه.

ولكن عندما يسأل المستثمرون عن أمان العملات المشفرة ، فإنهم لا يقصدون الجانب التقني،

بدلاً من ذلك ، فهم قلقون بشأن الأساليب المستخدمة على نطاق واسع للاحتيال والابتزاز في مجال العملات الرقمية. وفقًا لـ Bolster ، سيزداد عدد العملات المشفرة بنسبة 40٪ إلى 400،000 في عام 2020 ، ومن المتوقع أن ينمو هذا الرقم بنسبة 75٪ بحلول نهاية عام 2021

الأهداف المشتركة للعملات المشفرة

يستخدم المجرمون مجموعة متنوعة من الأساليب لتشفير العملات المشفرة ، والتي ستتعرف عليها أدناه،

لكن أهدافهم شائعة في الغالب وتشمل الثلاثة التالية:

- قم بزيادة قيمة رمز معين ثم “تفريغ” جزء كبير منها لجذب المستثمرين غير المطلعين

- إقناع الناس بإرسال الرموز المميزة الخاصة بهم إلى مقاطعة معينة بوعد كاذب بعائد مضاعف

- الوصول إلى محافظ الأشخاص لسحب جميع أصولهم

مع تطور نظام التشفير البيئي ، تتطور أيضًا الأساليب التي يستخدمها المستفيدون للاحتيال،

لكن الهدف النهائي لهم جميعًا هو نفسه ، وهو الحصول على رأس مال الشعب الذي كسبه بشق الأنفس لتجنب عمليات الاحتيال التي يقوم بها المحتالون ، من الجيد التعرف على أكثر أنواع عمليات الاحتيال شيوعًا في عالم العملات الرقمية.

أنواع الحيل وعمليات الاحتيال في العملات المشفرة

ICO وهمية

الطرح العام الأولي ICO في سوق العملات الرقمية يعادل الطرح العام الأولي IPO في سوق الأوراق المالية ؛

وبهذه الطريقة ، فإن شركة ناشئة بهدف إنشاء عملات رقمية جديدة أو تطبيقات أو تقديم خدمات محددة في المستقبل ،

تقدم ICO التمويل لتنفيذ مشروعها الرئيسي من عاصمة الآخرين بالطبع ، ليس هناك ما يضمن تحقيق هذه الأهداف ،

والاستثمار فيها محفوف بالمخاطر دائمًا في بعض الحالات ، تكون ICO مزيفة تمامًا

وليست مدعومة بأي تقنية blockchain.

ما هي الهندسة الاجتماعية؟ عندما يتم اختراق البشر بدلاً من الأنظمة!

تتضمن علامات ICO المزيفة مواقع ويب احترافية للغاية ، ووعود عالية جدًا بالعائد ، ونقص المشروع أو الجدولة

القانونية أو براءات الاختراع ، وعدم وجود روابط لمشاريع نموذجية أو رمز تم تحميله إلى مستودعات مثل GatHub

تتطلب عمليات الطرح الأولي للعملات المشبوهة أيضًا من المستثمرين إرسال أموالهم إلى عملاتهم المشفرة

الشخصية بدلاً من حسابات الثقة القانونية.

أظهر تقدير تم إجراؤه في عام 2018 أن 81٪ من جميع عمليات الطرح الأولي للعملات المقدمة في ذلك العام

كانت عمليات احتيال. كانت أكبر عملية احتيال ICO في أبريل من ذلك العام ، عندما قدمت شركة العملة

الرقمية الفيتنامية Modern Tech نوعين من ICO المزيفة تسمى iPhone و Pinkwine ونجحت

في إقناع 32000 شخص بالاستثمار في هذه العملات المزيفة.

نظرًا لأن عمليات ICO المزيفة شائعة جدًا ، فمن الجيد معرفة كيفية تقييم صحتها:

سمعة

- هل الأشخاص المشاركون في المشروع لديهم أسماء كاملة ووجوه يمكن التعرف عليها؟

- وهل هم نشطون على LinkedIn أو الشبكات الاجتماعية الأخرى؟

- هل أوراقهم البيضاء أصلية أم نسخ من أوراق بيضاء أخرى؟

- وهل دخل المشروع في شراكة مع شركات أخرى؟

- هل يحتوي المشروع على خارطة طريق ومنتج أم أنه مجرد فكرة؟

- هل الشركة مسجلة رسميا؟

نشاط

- ماذا يقول الناس على الشبكات الاجتماعية المختلفة عن هذا المشروع؟

- هل يتفاعل فريق المشروع مع المستخدمين؟ كيف يتفاعلون؟

تقنية

- هل يحتاج هذا المشروع إلى blockchain أم يمكن حل المشكلة بقاعدة بيانات؟

- وهل التكنولوجيا المستخدمة في هذا المشروع تحل المشكلة حقًا؟

- هل هناك مشروع آخر يحاول حل هذه المشكلة بالضبط؟

تاريخ

- هل المشروع له هدف محدد؟

- و هل أكمل الفريق برنامجه في الوقت المحدد في الماضي وحقق الأهداف المحددة في خارطة الطريق؟

- هل واجه الفريق أي مشاكل أثناء التطوير؟ كيف تم حلها؟

- هل شارك كوين في تصميمات المضخات والتفريغ من قبل؟

- وهل حدث تغيير في هيكل الفريق مؤخرًا؟

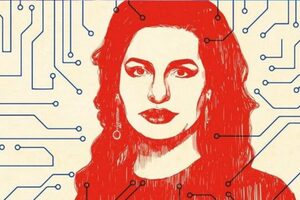

واحدة من أكثر عمليات الاحتيال شهرة التي تنطوي على عمليات ICO وهمية هي مشروع Vanquin الذي أطلقته Roja Ignatova ، ملكة العملات المشفرة التي نصبت نفسها بنفسها ، والتي خدعت 3 ملايين شخص للاحتيال على 4.9 مليار دولار إلى 19.4 مليار دولار.

كان أحد أجراس الإنذار الخاصة بـ Quinn أنه ، على عكس ادعاءات Ignatova لم يكن مبنيًا على أي blockchain عام أو خاص ، وكان مجرد قاعدة بيانات مركزية للأفراد والرموز التي حصل عليها ضحايا الاحتيال من شراء الحزم المقدمة على الشبكة اختفاء Vanquin CEO لعام 2017 واعتقال بديله بتهمة الاحتيال وغسيل الأموال لكن المشروع يواصل تقديم التضحيات من خلال بيع الرموز التي لا قيمة لها على شكل “حزم تدريبية” واعدًا بأرباح ضخمة لأعضائه.

الهدايا الترويجية على الشبكات الاجتماعية

فيكل مرة تصادف فيها عبارة مثل “أرسل إيثر إلى هذا العنوان واحصل على العديد من الأثير في المقابل” ، يمكنك التأكد من أنك في جانب عملية الاحتيال العملة الرقمية هي أيضًا نقود ولا أحد يعطي المال للغرباء مجانًا.

بالطبع ، من الحقائق التي لا يمكن إنكارها أننا جميعًا نحب الحصول على أشياء لن ندفع ثمنها لقد جعل هذا النهج الجماعي الشكل الثاني الأكثر شيوعًا للاحتيال في العملة المشفرة “الهدايا الترويجية” التي غالبًا ما يتم وعودها لتعطش المستخدمين على وسائل التواصل الاجتماعي.

إحدى التقنيات التي يستخدمها المحتالون بهذه الطريقة هي تقديم أنفسهم بدلاً من شخص مشهور مثل فيتاليك بوترين أو إيلان ماسك أو أندرياسأنتونوبولوس ، وعلى الشبكات الاجتماعية مثل Facebook أو Twitter أو Instagram أو حتى Telegram ، مستخدمين غير مطلعين يريدون إرسال كلمات المرور الخاصة بهم لمضاعفة عددهم.

يطلب بعض المحتالين ، من خلال استبدال هؤلاء المشاهير على Telegram و Twitter ، من المستخدمين تزويدهم بمعلومات كلمة المرور الشخصية والسرية الخاصة بـ Walt من أجل إرسال عملات معدنية مجانية لهم وفقًا لتقرير صادر عن رويترز في مايو 2021 ، تلقى المحتالون أكثر من مليوني دولار من ضحاياهم في ستة أشهر فقط عن طريق انتحال شخصية إيلان ماسك.

المواقع المستنسخة

يقوم المتسللون أحيانًا بإنشاء نسخ مستنسخة من مواقع تبادل العملات أو ICOs القانونية لسرقة أموال المستخدمين والمعلومات الشخصية تستخدم مواقع الويب المستنسخة نفس أحرف URL بحيث لا يلاحظ المستخدم الفرق للوهلة الأولى ؛ على سبيل المثال ، يستخدمون m بدلاً من n أو 0 بدلاً من o

يوجد أيضًا نوع من البرامج الضارة يسمى Clipper الذي يعيد توجيه عنوان محفظة المستخدم والذي يتكون من سلاسل طويلة من الأحرف العشوائية تمامًا ، إلى عنوان محفظة المتسلل لتجنب هذا النوع من الاحتيال ، تحقق دائمًا بعناية وقم بوضع إشارة مرجعية على عناوين URL لمواقع الويب التي تزورها كثيرًا.

الحيل الإعلانية

احذر من الإعلانات التي توجهك إلى مواقع التصيد الاحتيالي لسرقة معلوماتك المصرفية وغيرها من المعلومات الشخصية ترسل بعض إعلانات Google المستخدمين إلى مواقع ويب مستنسخة لتبادل العملات ضع إشارة على عنوان URL الأصلي دائمًا ولا تزور عناوين URL متطابقة تقريبًا تمنع ملحقات Chrome مثل Metamask المستخدمين من الوصول إلى مواقع التصيد الاحتيالي.

أثناء الهجوم السيبراني لنظام أسماء النطاقات أو الاحتيال في نظام اسم المجال ، تتم إعادة توجيه الشخص إلى موقع ويب مزيف وخداع بمجرد دخوله إلى موقع ويب حسن السمعة تمت مهاجمته ، ويتم سرقة المعلومات التي يدخلها من الصعب تحديد هذا النمط من الهجمات ؛ لأنه حتى إذا قمت بزيارة الصفحة التي تم وضع إشارة مرجعية عليها ، فقد تظل مستهدفًا.

إحدى الطرق الجيدة لاكتشاف هذا الاختراق هي التحقق من شهادة SSL الخاصة بموقع الويب مواقع الويب التي تمثل أهدافًا مغرية لهجوم DNS ، مثل MyEtherWallet أو MyCrypto لها أسماء محددة لشهادة SSL الخاصة بها إذا كانت هذه الأسماء لا تتطابق مع ما تراه على موقع الويب أو تلقيت رسالة خطأ ، فاترك الموقع على الفور هناك طريقة أخرى لاكتشاف اختراق DNS وهي فتح هذه المواقع في وضع عدم الاتصال ومحليا على جهاز الكمبيوتر الخاص بك.

عمليات الاحتيال عبر البريد الإلكتروني

تحتوي رسائل البريد الإلكتروني المخادعة على روابط تقود المستخدمين إلى زيارة مواقع ويب مزيفة لسرقة الأموال والمعلومات الشخصية عادةً ما يزداد إرسال هذا النموذج من رسائل البريد الإلكتروني عندما يتم عرض ICO لا تنقر أبدًا على الروابط الواردة من رسائل البريد الإلكتروني المرسلة من عناوين غير معروفة.

فريق دعم وهمي

يتظاهر بعض المحتالين بأنهم جزء من فريق دعم المشروع ويطلبون من المستخدمين معلوماتهم الشخصية والودائع والمفاتيح الخاصة تجنب دائمًا إعطاء مفتاح محفظة العملات الرقمية الخاص بك.

تطبيقات صرف العملات الوهمية

استخدم دائمًا التطبيقات ذات السمعة الطيبة مثل Binance و Kraken و Kucoin و Coinbase و Bibox و Gemini لتبادل كلمات المرور يسرد CoinMarketCap حاليًا أكثر من 300 بورصة عملات رقمية ، بما في ذلك تبادل مزيف آخر مثل BitKRX ، والذي تم تحديده في عام 2017.

تصاميم بانزي والهرم

في مخطط بانزي ، يدفع المحتال أرباح المستثمرين الأوليين بأموال المستثمرين الجدد والمشروع نفسه مزيف تمامًا وليس له ربح حقيقي كان أشهر مشروع للعملات المشفرة في Panzi هو مشروع BitConnect ، الذي تمكن من مواصلة عمليات الاحتيال لمدة عام وخلال هذه الفترة حصل على 2.5 مليار دولار إلى 3.5 مليار دولار عن طريق الاحتيال على 1.5 مليون شخص.

احتيال Ramzarz سحابة التعدين

في التعدين السحابي ، لا يحتاج المستخدمون إلى شراء أجهزة التعدين أو تكنولوجيا التعدين لأنهم يستخدمون قوة المعالجة لمزارع الاستخراج المشتركة هذه الطريقة تجعل الاستخراج أقل تكلفة وأسهل ؛ لكنها فرصة للمحتالين للانخراط في أنشطة إجرامية.

تعد خدمة MiningMax واحدة من أبرز حالات عمليات الاحتيال في التعدين السحابي من Ramzarz والتي تطلبت من المستخدمين استثمار 3200 دولار على مدار عامين لسداد رأس مالهم اليومي والحصول على عمولة قدرها 200 دولار مع كل مستثمر جديد يقدمونه هاتان السمتان واضحتان لخدعة بانزي تمكن الموقع من الاحتيال على المستثمرين بمبلغ 250 مليون دولار بهذه الطريقة.

البرامج الضارة لاستخراج العملات المشفرة

هناك نوعان من البرامج الضارة للعملات الرقمية ؛ يتم تثبيت الأكثر شيوعًا بموافقة مستخدم غير مطلع على جهاز الكمبيوتر أو الهاتف المحمول الخاص به بقصد سرقة مفاتيحه الخاصة أو أمواله يستخدم المتسللون نوعًا آخر من البرامج الضارة لتوصيل أجهزة كمبيوتر المستخدمين بشبكات الروبوت دون علمهم واستخدام قوة معالجة أنظمتهم لاستخراج العملة الرقمية.

إحدى علامات استخراج العملات المشفرة هي زيادة استهلاك وحدة المعالجة المركزية أو وحدة معالجة الرسومات للنظام في هذه الحالة ، تزداد سرعة مروحة الجهاز وتصدر ضوضاء أكثر إذا كان نشاط وحدة المعالجة المركزية أو وحدة معالجة الرسومات بجهاز الكمبيوتر لديك مرتفعًا بشكل غير معقول ، فقد تكون ضحية لاستخراج العملة المشفرة.

كن حذرًا جدًا عند تثبيت البرنامج على الكمبيوتر الذي تستخدمه لاستخراج كلمات المرور إذا كنت تستخدم Google Chrome فكن على دراية بالملحقات التي تقوم بتثبيتها بشكل عام تحقق بعناية من صلاحية كل تطبيق ومصدره قبل التثبيت.

طرق الكشف عن عمليات الاحتيال المتعلقة بالتشفير

أفضل طريقة لتحديد العملات المشفرة هي إلقاء نظرة على بعض علامات التحذير الأكثر شيوعًا وفقًا لشركة Kaspersky Cyber Security Company ، إذا واجهت أيًا من السيناريوهات التالية عند تلقي عرض شراء Ramzarz ، فعليك اتخاذ الاحتياطات اللازمة.

موقع الويب الذي تزوره يفتقر إلى المعلومات الأمنية اللازمة لنقل البيانات بشكل آمن.

تتضمن معلومات الأمان هذه شهادة SSL وعرض HTTPS بدلاً من HTTP.

تلقي بريد إلكتروني يعد بمكافأة أو تعويض من شركة حسنة السمعة ؛ لكن مجال البريد الإلكتروني غير معروف ويختلف عن الموقع الرسمي للشركة.

يرسل شخص ما رابطًا على وسائل التواصل الاجتماعي أو عبر البريد الإلكتروني للتسجيل أو الوصول إلى Walt Ramzarz ؛ لكن الرابط يختلف عن عنوان الموقع الرسمي.

احصل على مكافآت عن طريق إقناع الأصدقاء والعائلة بالاستثمار أو الشراء أو التجارة مع شركة أو فرد يروج لرموزهم المميزة أو مشروع blockchain.

طلب المشاركة في الطرح العام الأولي لـ Quini ، الذي لا يعرف رعاته ورعاته ولا يمتلكون ملفات شخصية تم التحقق منها على وسائل التواصل الاجتماعي.

طلب توفير رقم المحفظة والمفاتيح الشخصية والمعلومات السرية الأخرى لشراء منتج أو خدمة من الإنترنت بشكل عام،

من المحتمل جدًا أن يكون أي شخص أو مشروع أو ICO يطلب منك كلمة مرور أو مفاتيح شخصية أو شروط أمان احتياليًا.

وعد ربحية ضخمة ضع في اعتبارك دائمًا أنه إذا كان الوعد جيدًا جدًا وحالمًا بحيث يبدو غير معقول،

فيجب أن يكون الوعاء أسفل نصف الوعاء بشكل عام ، انظر بعين الشك إلى أي مشروع يعدك بعائد ضخم على الاستثمار.

عمليات الاحتيال السابقة سيكون المخادع دائمًا محتالًا إذا كان لمشروع أو شركة ناشئة أو فرد تاريخ من الاحتيال،

فمن المحتمل أن مشاريعه المستقبلية لا تزال احتيالية قبل الاستثمار في أي عملة مشفرة ، تأكد من مراجعة تاريخ الشركة التي تقدمها.

هذه ليست سوى عدد قليل من أجراس الإنذار التي تشير إلى وجود مخطط أو طريقة احتيال محتملة،

ومن خلال تجنبها يمكنك تجنب العديد من عمليات الاحتيال في العملات المشفرة.